日本スマートフォンセキュリティ協会(JSSEC)は2018年3月9日、都内の東京電機大学において「JSSEC セキュリティフォーラム2018」を開催しました。

スマートデバイスやIoTを活用した事業の効率化、新しいビジネスの創出などを展開する上で、避けて通れないサイバーセキュリティをテーマに、特別講演には経済産業省 大臣官房 サイバーセキュリティ・情報化審議官である伊東寛氏が「サイバーセキュリティの現状と経済産業省としての取組」と題する講演で登壇しました。

伊東氏は、サイバー攻撃による情報流出や社会インフラへの攻撃リスクが増大しているという認識を示すとともに、同省が推進する取り組みを説明しました。

年々変化を見せるセキュリティ脅威の傾向

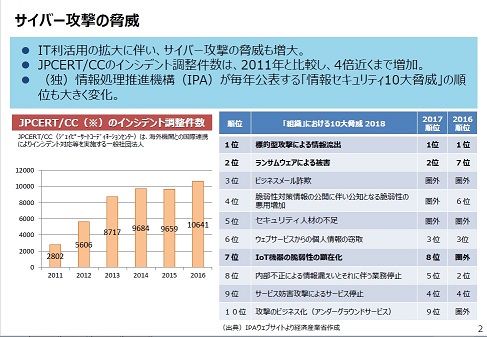

伊東氏の講演のテーマは「サイバー攻撃の現状」「経済産業省の取組」「サイバーセキュリティ政策の方向性」の3つです。まず、伊藤氏は情報処理推進機構(IPA)が公表した「組織における情報セキュリティ10大脅威2018」をもとに、サイバー攻撃の現状を説明しました。

毎年セキュリティの専門家による投票で選定される「10大脅威」。伊東氏は脅威の傾向が年々変化していることに触れ、2016年は上位に入っていなかった「ビジネスメール詐欺(3位)」「脆弱性対策情報の公開に伴い公知となる脆弱性の悪用増加(4位)」「セキュリティ人材の不足(5位)」に注目しました。

「ビジネスメール詐欺」は、大手航空会社において被害に遭ったことがわかっています。この種の事件について伊東氏は、「詐欺に引っかかった人は気の毒だが、人間は弱いもの」と指摘しました。「時に人間は、ズルをしたり、組織内部で裏切る人がいたり、ミスをすることもあります。いかに良いソリューションを入れても被害に遭ってしまいます」と述べ、「人間が最大の脆弱性」であることを伊東氏は強調しました。

また5位のセキュリティ人材不足については、経済産業省としても危機感を持っていると述べました。2020年の東京オリンピック・パラリンピックに照準をあわせた人材育成が注目されがちですが、「イベントバブルになってはいけないと思っています。イベントを目標とするのではなく、あくまでマイルストーンとして、セキュリティ人材育成という大きな流れを作っていくことが大事(伊東氏)」と長期的な視野に立った人材育成の重要性を説明しました。

また伊東氏は、2017年の10大脅威にスマートフォン関連の脅威が入っていないことに驚いたといいます。個人的な意見と前置きした上で、昨今のBYODの普及拡大や、若者におけるパソコン離れとスマホ依存の社会風潮を考えると、「サイバー犯罪者は今後、ターゲットをパソコンからスマートフォンへ移し、今までになかったような新しいタイプの犯罪が生まれるのではないか」と伊東氏は予測。「これからは、スマートフォンのセキュリティが非常に重要になります」と述べました。

「WannaCry」の特殊性、伊東氏によるプロファイリング

このように脅威の傾向は年々変化していますが、一方で2016年より引き続き大きな影響を及ぼしている脅威があります。サイバー攻撃による「情報流出」や「ランサムウェア」です。

「サイバー攻撃の被害といえば個人情報流出と考える人が多いですが、本当にそうでしょうか」と伊東氏は疑問を投げかけました。

個人情報保護法では、情報を流出させた企業に報告を義務付けています。そのため報道で取り上げられる機会が増えていますが、攻撃者は個人情報ばかり狙っているわけではないことを伊東氏は強調しました。「個人情報に限らず、知的財産も狙われ、金銭目的の恐喝行為も多数発生しています。標的型攻撃やサイバー攻撃では、個人情報流出にばかり注目するのではなく、もっと幅広く考えてほしい」(伊東氏)と訴えました。

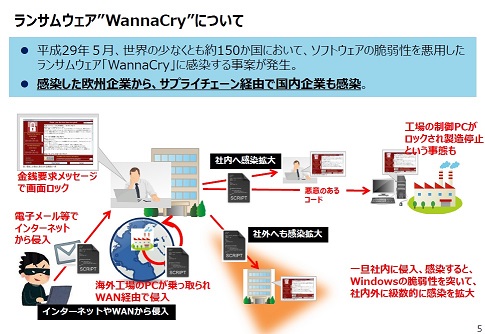

一方ランサムウェアですが、10大脅威を見ると2016年の7位から2位に浮上しました。2017年5月に発生した「WannaCry」の世界的感染は、大きな話題を呼び、記憶にあたらしい人も多いでしょう。

伊東氏は「個人的な分析」と断った上で、多くのランサムウェアに見られる3つの特徴を挙げました。まずは、「楽をして儲けようとする傾向がある」こと。2つ目が「恐喝の相手によって要求する身代金の額を変えて要求する」こと。3つ目は、「身代金を支払った相手に対して、ビジネス的に信義を守り、データの暗号化を解くこと」だと言います。

攻撃者は、被害者から身代金を得るには、金銭によって暗号化が解かれることを被害者に信用してもらわねばなりません。「犯罪行為」に「信義」という言葉は一見矛盾するように見えますが、攻撃者と被害者間で信頼関係を成立させるために約束を守る傾向にあるというのです。

しかし「WannaCry」には、これら3つの特徴が当てはまらないと伊東氏は指摘しました。例えば表示される身代金要求の文章は、英語だけでも恐喝行為は成り立つのにわざわざ手間をかけて29カ国語に翻訳していました。請求する金額も、相手が個人、企業に関わらず、日本円で一律で約3万円だったのです。

くわえて要求された金銭を払ってもデータを取り戻せませんでした。こうした特徴から犯人像をプロファイリングすると、「世界と隔絶された辺境の国の真面目な人が、上から命令され、能力も伴わないまま攻撃をしかけた」という予測ができるといいます。

いずれにしても、ランサムウェアにおいて重要なのは、恐喝に屈しないことと伊東氏は述べました。「金銭を支払ってしまうと、脅しに弱いという評判が裏の世界に流れて、再び狙われることになる。大事なことは、データのバックアップをしっかり取っておいて、恐喝を無意味にすること」と強調しました。

社会インフラを狙ったサイバー攻撃の増加に懸念

さまざまな脅威があるなか、伊藤氏は2つめのテーマである「経済産業省の取組」へと話題を移していきました。経済産業省として大きく注目しているのが、社会インフラを狙ったサイバー攻撃の増加です。

すでに10年以上前から産業系システムは標的になっていますが、最近も大掛かりな攻撃が発生しています。例えばウクライナでは、2015年と2016年に変電所がサイバー攻撃を受け、停電が発生しました。2017年には、北欧で地下鉄が止まる事態に発展しています。

社会インフラを狙ったサイバー攻撃は世界的にも増えていますが、一方で「社会の関心は低い」と伊東氏は指摘します。セキュリティ対策ソフトも常識となり、企業もサイバーセキュリティに積極的に取り組む流れができつつありますが、あくまで情報系が中心で、情報系とは異なるプログラムで稼働する「工場」などの「制御システム」はセキュリティ対策が成熟していません。

しっかりと守るには、制御システムの知識も不可欠です。伊東氏は、イランの核施設が標的となった「Stuxnet」を例に挙げ、民間のセキュリティベンダーに在籍していた当時を振り返りました。

「社内の技術者はStuxnetを解析して感染するところまで追跡はできたのですが、工場のシステムに侵入した後の行動は言語が異なり、すぐに理解できませんでした。そのため攻撃の全貌を明らかにするのに時間がかかったのです(伊東氏)」と情報システム、制御システム双方の知識が重要となる状況を説明しました。

社会インフラを狙ったサイバー攻撃は、生活や生命を脅かすおそれがあります。政府と事業者が連携して対策に取り組む必要が求められています。

インフラを自然災害から守る対策はとれても、サイバー攻撃から守る対策は不十分

経済産業省が管轄する産業は多種多様ですが、なかでも工場などの制御システムは独特で、「会社や工場ごとに異なる場合があり、対策が難しい」と伊東氏は説明します。その上で「経済産業省としては、産業別に切り分けて対策を検討することや、人材育成に取り組んでいる」(伊東氏)と話しました。

これまでも工場などは、自然災害にも耐えうるシステムの構築を目指してきました。しかし、サイバーセキュリティ対策の推進では、まず自然災害の脅威とサイバー脅威は違うことを認識することが重要だといいます。

「サイバー攻撃は自然災害と違い、悪意ある攻撃者が行います。トルコのパイプラインが攻撃された時は、遠隔操作でバルブを閉めると同時に、監視系システムも乗っ取りました。攻撃者が信号をグリーンに変えることで、発見を遅らせたのです。この例にもあるように、複数システムが同時に狙われるサイバー攻撃では、昔ながらの事故や災害に対する対策だけでは不十分なのです」と、伊東氏は述べました。

セキュリティのとらえ方でわかる経営者の3つのタイプ

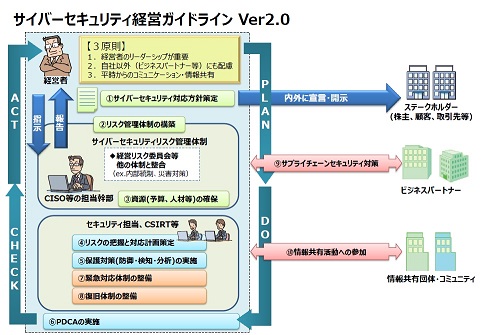

講演の後半、伊藤氏は「サイバーセキュリティ政策の方向性」について説明しました。経済産業省では、企業がサイバーセキュリティ対策を推進する上で、非常に重要な役割を担うのは経営者であると考えています。そこで、「サイバーセキュリティ経営ガイドライン」を策定し、その中で経営者が認識すべき3原則と、経営者がCISO等に指示すべき10の重要事項を示しています。

この3原則では、経営者はサイバーセキュリティを認識しリーダーシップによって対策を進めることが重要であり、委託先やパートナーも含めたサプライチェーンに対する対策を考え、関係者との適切なコミュニケーションが求められるとしています。

しかし、サイバーセキュリティを推進していない経営者が多いのも現状です。その背景には、「セキュリティに関心がなく、自分には関係ないと思っている経営者」「セキュリティに関心はあるが、何をしていいかわからず困っている経営者」「セキュリティに関心があり、対策したいが、対策への費用が用意できない経営者」の3タイプがいると伊東氏は見ています。

「経営者はセキュリティに関心がないから駄目だと、ひと括りにしてしまうのは早計」と指摘し、それぞれに有効な対策を考える必要があると訴えました。

対策のひとつは「サイバーセキュリティ経営ガイドライン」にヒントがあります。ガイドラインは2017年11月に改訂されましたが、その際に付録が追加されました。インシデント発生時に組織内で整理しておくべき事項を表計算シートにまとめたもので、「いつ」「どこで」「何が」起きたのか表を埋めていくことで、報告書が作成できます。

伊東氏は、「現在、事故や脅威に関する情報共有の仕組みが各省庁に広がっているが、報告先は経産省、総務省、警察、内閣府とさまざまで、フォーマットも各省庁で異なっている」とした上で、「面倒だから報告しないとなれば、情報共有が機能しない。そこで第一報を報告しやすくするため、このような資料を付録として追加した」と背景を説明しました。

また伊東氏は、中小企業がセキュリティ対策に取り組むことを自ら宣言する「SECURITY ACTION」をユニークな取り組みとして取り上げました。「サイバー保険と組み合わせて、セキュリティ対策を自己宣言した企業の保険料を割り引く制度によって、企業も実効性がある対策をするようになるだろう」(伊東氏)と語りました。

くわえてサイバー攻撃を受けた組織への初動対応を支援するIPAの「サイバーレスキュー隊」の取り組みを紹介しました。「具合が悪くなったら医者へ行く前に保健所へ相談するように、インシデントが発生したらまず何をすべきかアドバイスがもらえる。目指しているのは保健所」(伊東氏)と言います。

サイバーセキュリティ技術者だけでなく、技術者をまとめるリーダーの存在も重要だとして、現場を指揮するリーダーの育成を目的とした「産業サイバーセキュリティセンター」を2017年に設置したことにも言及しました。

話題が満載の講演となりましたが、最後に伊東氏はスマートフォンのユーザーが増え、より一層の安全性が問われる今、JSSECの活動は日本にとって重要との認識を示し、「経済産業省としても応援している」とエールを送って、講演を締め括りました。

【編集協力:Security NEXT 企画制作部】